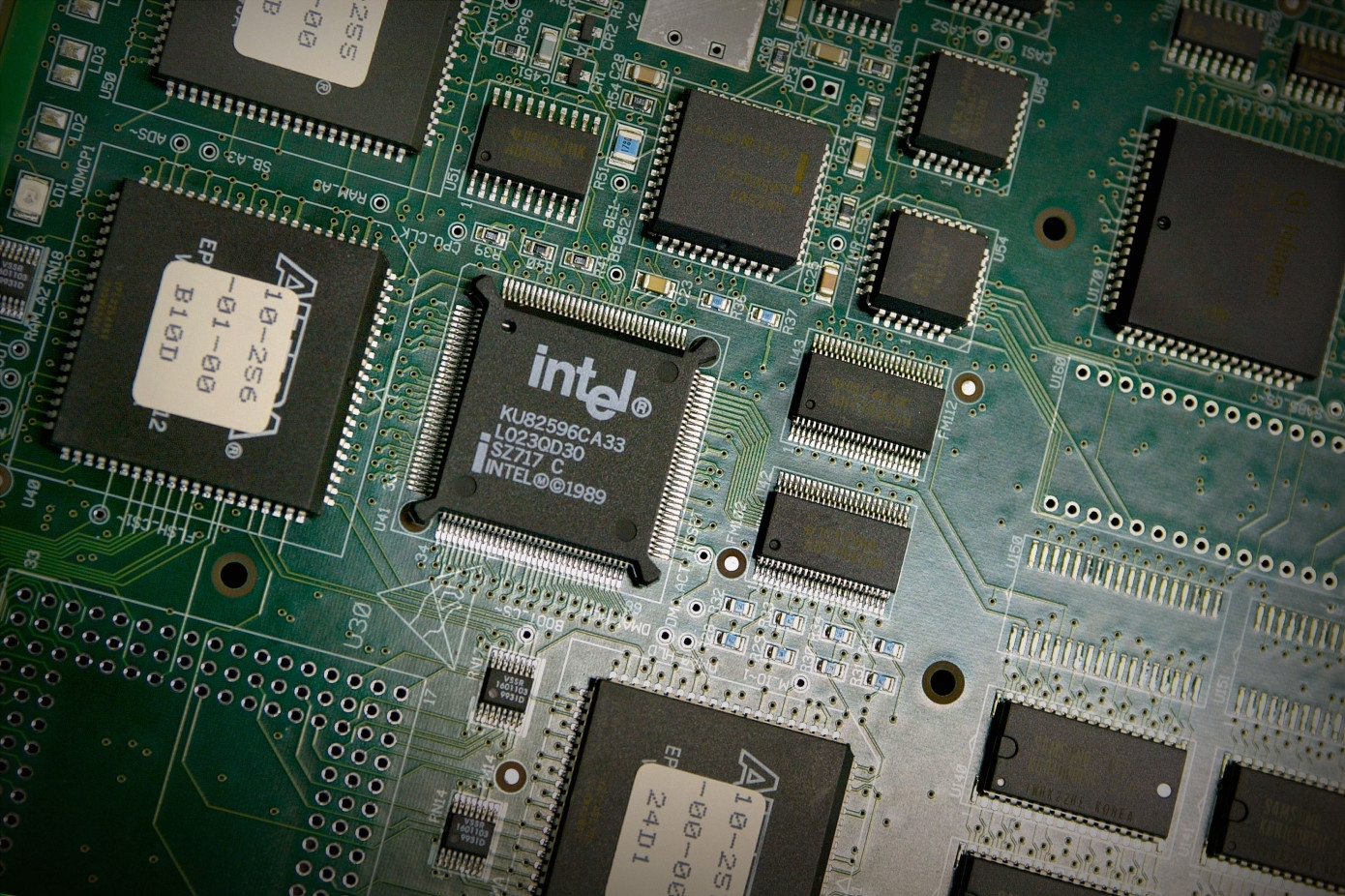

Специалисты по информационной безопасности обнаружили новую уязвимость в чипах Intel, которую можно использовать для кражи конфиденциальной информации непосредственно из процессора. Исследователи назвали её «ZombieLoad». ZombieLoad — это атака побочного типа, нацеленная на чипы Intel, позволяющая хакерам эффективно использовать недостаток в их архитектуре для получения произвольных данных, но при этом она не даёт возможности внедрить и выполнить произвольный вредоносный код, таким образом использовать её как единственный инструмент для вторжения и взлома удаленных компьютеров невозможно.

Как сообщает Intel, ZombieLoad представляет из себя четыре ошибки в микрокоде их чипов, о которых исследователи сообщили компании всего месяц назад. Уязвимости подвержены практически все компьютеры с чипами Intel, выпущенными начиная с 2011 года. Чипы ARM и AMD данной уязвимости не подвержены.

ZombieLoad напоминает нашумевшие в прошлом Meltdown и Spectre, которые использовали ошибку в системе спекулятивного (опережающего) выполнения команд. Спекулятивное выполнение помогает процессорам в определённой степени предсказывать, что может понадобиться приложению или операционной системе в ближайшем будущем, благодаря чему приложение будет работать быстрее и эффективнее. Процессор вернёт результаты своих прогнозов, если они окажутся верными, или сбросит результаты выполнения, если прогноз оказался ложным. Как Meltdown, так и Spectre используют возможность злоупотребления этой функцией, чтобы получить прямой доступ к информации, которой оперирует процессор.

ZombieLoad переводится как «загрузка зомби», что отчасти объясняет механизм уязвимости. В ходе проведения атаки в процессор подается такое количество данных, которое он не может обработать должным образом, заставляя процессор запрашивать помощь у микрокода для предотвращения сбоя. Обычно приложения могут видеть только свои собственные данные, но ошибка, вызванная перегрузкой процессора, позволяет обойти это ограничение. Исследователи заявили, что ZombieLoad в состоянии получить любые данные, используемые ядрами процессора. Intel сообщает, что исправление для микрокода поможет очистить буферы процессора при перегрузке, предотвращая чтение приложениями не предназначенных для них данных.

В видеодемонстрации работы уязвимости исследователи показали, что она может быть использована для того, чтобы узнать, какие веб-сайты посещает человек в режиме реального времени, но её так же легко применить, чтобы получить, например, пароли или токены доступа, используемые пользователями для платёжных систем.

Подобно Meltdown и Spectre, ZombieLoad подвержены не только ПК и ноутбуки, но и облачные серверы. Уязвимость можно использовать на виртуальных машинах, которые должны быть изолированы от других виртуальных систем и их хост-устройств, чтобы потенциально обойти эту изоляцию. Так, Даниэль Грусс (Daniel Gruss), один из исследователей, открывших уязвимость, утверждает, что она может считывать данные из серверных процессоров так же, как и на персональных компьютерах. Это потенциально серьезная проблема в облачных средах, где виртуальные машины разных клиентов работают на одном серверном оборудовании. Хотя об атаках с использованием ZombieLoad никогда не сообщалось публично, исследователи не могут исключить, что они могли иметь место, так как не всегда кража данных оставляет за собой какие-то следы.

Что это значит для обычного пользователя? Нет нужды паниковать. Это далеко не эксплойт или уязвимость нулевого дня, когда злоумышленник может захватить ваш компьютер в одно мгновение. Грусс объясняет, что применить ZombieLoad «легче, чем Spectre», но «труднее, чем Meltdown» — и то и другое требует определенного набора навыков и усилий для использования в атаке. Фактически, для выполнения атаки при помощи ZombieLoad вы должны каким-то образом загрузить зараженное приложение и самостоятельно запустить его, тогда уязвимость поможет злоумышленнику скачать все ваши данные. Тем не менее, есть гораздо более простые способы взломать компьютер и украсть их.

Корпорация Intel уже выпустила микрокод для исправления уязвимых процессоров, включая чипы Intel Xeon, Intel Broadwell, Sandy Bridge, Skylake и Haswell, Intel Kaby Lake, Coffee Lake, Whiskey Lake и Cascade Lake, а также все процессоры Atom и Knights. Другие крупные компании также выпустили исправление уязвимости со своей стороны. Apple, Microsoft и Google для своего браузера также уже выпустили соответствующие патчи.

В интервью для портала TechCrunch Intel заявила, что обновления для микрокода чипов, как и предыдущие патчи, будет влиять на производительность процессоров. Представитель Intel сообщил, что большинство исправленных потребительских устройств могут в худшем случае потерять 3% производительности, и до 9% потери составят для дата-центров. Но, по мнению Intel, это вряд ли будет заметно в большинстве сценариев.

Впрочем, с Intel совершенно не согласны инженеры Apple, которые на специальной странице о методе полной защиты от «Microarchitectural Data Sampling» (официальное название ZombieLoad) утверждают, что для окончательного закрытия уязвимости требуется полностью отключить в процессорах технологию Intel Hyper-Threading, что по тестам специалистов из Apple может понизить производительность пользовательских устройств в ряде задач на 40%.

Ни Intel, ни Даниэль и его команда, не опубликовали код, реализующий уязвимость, поэтому прямой и непосредственной угрозы для обычного пользователя нет. А оперативно выпущенные патчи нивелируют её полностью, но, учитывая, что каждое такое исправление стоит пользователями определенных потерь в производительность, к Intel возникают некоторые вопросы.

Источник: 3dnews.ru

Intel пыталась подкупить исследователей, чтобы скрыть зияющие «дыры» в своих процессорах

Процессоры Intel подвержены четырем вновь выявленным очень опасным уязвимостям. Информацию об этом компания пыталась скрыть путем подкупа исследователей, обнаруживших их.

Тайное стало явным

Компания Intel предприняла попытку подкупа исследователей в области кибербезопасности Амстердамского свободного университета (Vrije Universiteit Amsterdam, VU) с целью сокрытия информации о новых уязвимостях в ее процессорах. Речь про класс уязвимостей Microarchitectural Data Sampling (MDS), основанных на технологии спекулятивного исполнения команд и включающий в себя как минимум четыре уязвимости, в том числе RIDL (Rogue In-Flight Data Load).

RIDL обнаружил студент VU Стефан ван Шайк(Stephan van Schaik), за что университету полагалось финансовое вознаграждение в рамках программы Intel по ограничению распространения информации об уязвимостях в ее продуктах. Максимальный размер награды за выявление столь серьезной угрозы составляет $100 тыс., но Intel предложила искусственно снизить степень ее значимости и официально выплатить университету всего $40 тыс. За согласие на это условие чипмейкер предложил исследователям VU дополнительные $80 тыс., но получил отказ. Информацию о случившемся опубликовал голландский ресурс NRC.

По словам Intel, ее программа выплаты вознаграждений позволяет ограничивать распространение сведений о выявленных уязвимостях. Снижение темпов распространения информации дает Intel время на разработку необходимого обновления до того, как все подробности попадут в общий доступ и станут известны, в том числе, и злоумышленникам.

«Дырявые» процессоры

Не сумев подкупить исследователей, Intel призналафакт существования уязвимостей класса MDS в своих процессорах. Примечательно, что технологию спекулятивных команд, дающую процессору возможность предугадывать, какие данные понадобятся приложению или ОС, с целью повышения производительности эксплуатируют не только MDS-уязвимости, но и ранее выявленные атаки Meltdown и Spectre.

В класс MDS вошли атаки ZombieLoad, Fallout, RIDL и STLF (Store-to-Leak Forwarding), и им подвержены все процессоры Intel, выпущенные с 2011 г. С целью обеспечения их защиты Intel выпустит «заплатку» для микрокода, которая, по ее словам, может незначительно снизить производительность чипов. Точные значения компания не приводит.

Патчи сторонних разработчиков

По оценке экспертов Apple и Google, одного патча безопасности для микрокода будет недостаточно: для более надежной защиты от уязвимостей MDS они предлагают отключить технологию многопоточности Hyper-Threading. Это действие тоже может отразиться на производительности процессора – она может снизиться на 40%.

Обе компании уже выпустили апдейты собственных продуктов, нивелирующие действие атак MDS. В частности, Google начала распространение «заплаток» для Chrome OS-устройств на чипах Intel, браузера Chrome и собственной облачной инфраструктуры. Apple в свою очередь выпустила обновление macOS Mojave 10.14.5 для всех Mac и MacBook, выпущенных с 2011 г. по 2019 г. Компания отметила, что после установки обновления пользователи падения производительности не заметят.

Компания Microsoft тоже подготовила патч безопасности – KB4494441 для Windows 10 1809 и KB4500109 для 1903. В Linux-среде необходимые обновления уже получили дистрибутивы Ubuntu, FreeBSD, RHEL и NetBSD, а также ядро Linux – изменения внесены в версию 5.1.2.

Чем ответила AMD?

Сразу после публикации пресс-релиза Intel с признанием о существовании уязвимостей MDS в ее процессорах компания AMD поспешила выступить с заявлением о защищенности собственных чипов. По словам представителей компании, ее процессорам не угрожают ни RIDL, ни Fallout. Проверка на работоспособность этих атак результатов не принесла, к тому же AMD пока не зафиксировала ни одного случая удачного проведения этого «мероприятия» пользователями. Что же до ZombieLoad и STLF, то тут сотрудники AMD в конкретику вдаваться не стали, что может означать отличную от нуля вероятность подверженности чипов AMD именно этим двум атакам.

Источник: cnews.ru